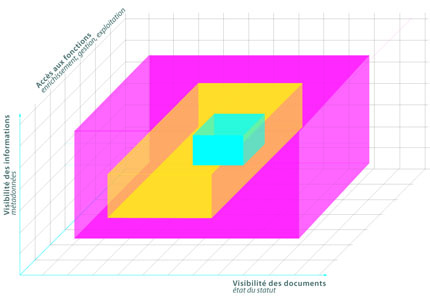

La maîtrise des droits d’accès à la photothèque

La visibilité maîtrisée

Un système d’informations visuelles a pour intérêt premier la fédération des actifs numériques de l’entreprise. Si la rentabilité d’une gestion globale est avérée, il reste à régler le sensible problème de restriction d’accès aux informations, voir de garantie de confidentialité.

Dans cette perspective, l’impulsion initiale donnée à un projet est déterminante.

Soit, l’élaboration de ce projet amène à la mise en ligne d’un simple album d’images visibles par tous, soit des considérations plus ambitieuses poussent à la mise en place d’une véritable base de connaissances paramétrable en termes d’accessibilité aux actifs numériques, aux informations liées et aux différentes fonctionnalités de l’outil.

Tout le monde ne voit pas tout

La restriction d’accès aux documents n’est pas liée uniquement à la confidentialité. L’intérêt de l’utilisateur d’un fonds photographique ou multimédia est de se voir proposer un contenu en rapport avec ses besoins. La profusion pour un non professionnel de l’image est néfaste à un choix rapide et efficace.

Différentes restrictions d’accès :

- Aux documents eux-mêmes

- Aux informations de la fiche documentaire du document

- Aux fonctions du système :

L’enrichissement du fonds

Lecture seule/écriture de l’information documentaire

Partage, téléchargement, commande, etc.

Règles de visibilité restreinte

Pour paramétrer l’accès aux documents, chaque solution possède ses propres règles. Les droits des utilisateur étant gérés par leur appartenance à un groupe, du paramétrage de ce groupe limitera sa latitude d’usage.

Les propriétés deux éléments majeurs servent à la limitation des droits d’accès aux documents : le plan de classement et la fiche documentaire.

Trois critères de paramétrage à déclarer pour rendre l’information : visible / non visible / en lecture seule / écriture possible

- Dossiers conténaires liés au plan de classement

- Champs de la fiche documentaire

- Statut / état du document

(1) La répartition même virtuelle des actifs numériques dans des dossiers liés à la visibilité n’est pas forcément facile, mais si la règle est bien comprise lors du paramétrage, tout administrateur arrivera à ses fins. Exemple : un dossier « prototype » sera visible, un dossier adjacent « prototype_accident_test » restera caché au plus grand nombre.

(2) La restriction au niveau d’une fiche documentaire est assez lourde à gérer, mais simple. Par exemple, les utilisateurs appartenant au groupe « A » ne voient pas les documents dont le champ « mot clé » contient »direction ».

(3) L’administration du statut du document est également simple si les états sont bien choisis et non ambigus : »en cours de documentation », »en cours de validation », »validé/non visible », »validé/visible », »archivé ». En plus, ces valeurs ont une signification logique avec les étapes du flux de production d’une image.

Du temps pour enrichir, du temps pour documenter et du temps pour moduler l’accès à l’information

Sachant qu’une photothèque doit être enrichie et actualisée en permanence, on s’interrogera sur la méthode la plus pertinente et la moins chronophage pour moduler l’accessibilité et la visibilité de séries entières de documents; par exemple pour « dépubliées » instantanément, le jour du changement de direction, toutes les images où l’ancien PDG est représenté.

Nous évoquons ici un sujet crucial relevant des missions d’un responsable de photothèque; jouer sur des paramètres simples pour régler la visibilité de l’espace documentaire pour chaque communauté d’utilisateurs.

Enfin, cette réflexion initiale relève du technique, mais aussi du politique quand il s’agit d’identifier des utilisateurs aux droits restreints. Ces choix sont parfois délicats et peuvent expliquer de fréquentes impasses.

Si l’efficacité supplante la diplomatie, la définition de ces règles permet l’élaboration d’un système performant aux actifs numériques centralisés et à leur diffusion sécurisée.

![]()

Daniel Hennemand, v1.1

![]()

Mots-clefs : accès, contrôle, droit, image, information, photographie, privilège, profil, restriction, statut